Während die ISO 27001 der Goldstandard für die klassische Büro-IT ist, stößt sie an ihre Grenzen, wenn es um physische Prozesse in Kraftwerken oder Umspannwerken geht. Hier kommt die IEC 62443 ins Spiel. In der Welt der Operational Technology (OT) gelten andere Prioritäten: Während in der IT der Datenschutz (Confidentiality) oben steht, ist es in der OT die Verfügbarkeit (Availability). Ein Neustart eines Servers wegen eines Sicherheitsupdates ist in der IT Routine – in einem Stromnetz kann er fatale Folgen haben.

1. Was ist die IEC 62443 eigentlich?

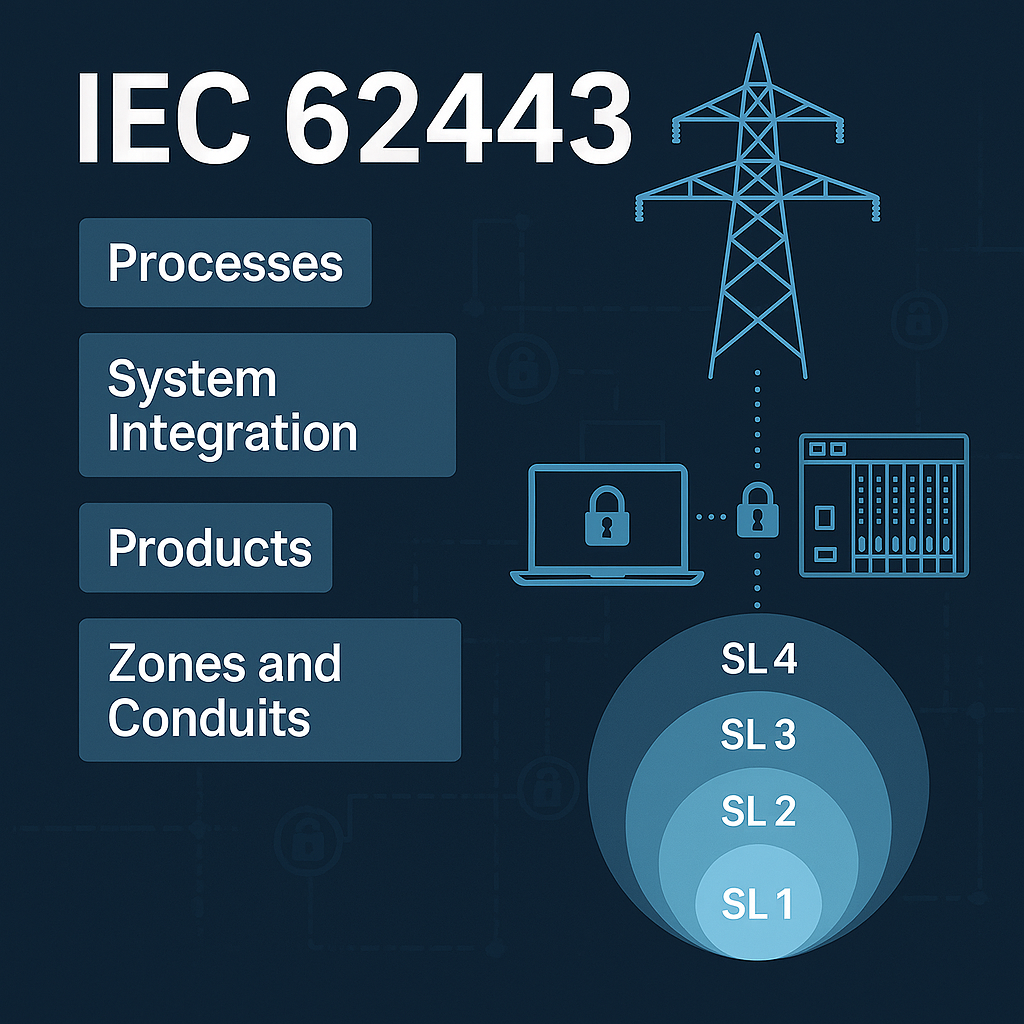

Die IEC 62443 ist kein einzelnes Dokument, sondern eine ganze Normenreihe, die speziell für die Sicherheit industrieller Automatisierungs- und Steuerungssysteme (IACS) entwickelt wurde. Sie betrachtet den gesamten Lebenszyklus einer Anlage – vom Hersteller der Komponenten über den Systemintegrator bis hin zum Betreiber (z. B. ein Stadtwerk).

2. Die vier Säulen der Norm

Um die Komplexität zu beherrschen, teilt die Norm die Verantwortlichkeiten klar auf:

- Teil 2: Für Betreiber. Hier geht es um Prozesse und Organisation. Wie erstellen wir ein Sicherheitskonzept für unsere Leitwarte? Wie regeln wir den Fernzugriff für Wartungsfirmen?

- Teil 3: Für Systemintegratoren. Wie bauen wir verschiedene Komponenten zu einem sicheren Gesamtsystem zusammen? Hier wird das Konzept der „Zonen und Conduits“ (Leitungen) eingeführt.

- Teil 4: Für Produkthersteller. Welche Sicherheitsfunktionen müssen Hardware und Software bereits ab Werk mitbringen (Security by Design)?

3. Das Konzept von „Zones and Conduits“

Eines der wichtigsten Konzepte der IEC 62443 ist die Segmentierung. Man teilt das Netzwerk in logische Zonen ein (z. B. Prozesssteuerung, Überwachung, externe Anbindung). Die Kommunikation zwischen diesen Zonen findet nur über definierte Kanäle, die Conduits, statt. Das Ziel: Wenn ein Angreifer in die Zone „Gäste-WLAN“ eindringt, darf es keinen direkten Weg in die Zone „Schutzrelais-Steuerung“ geben.

4. Security Levels (SL): Wie viel Schutz ist nötig?

Die Norm definiert vier Schutzstufen (Security Levels), je nach Bedrohungslage:

- SL 1: Schutz gegen zufälliges Fehlverhalten oder neugierige Mitarbeiter.

- SL 2: Schutz gegen einfache, gezielte Angriffe mit geringen Ressourcen.

- SL 3: Schutz gegen professionelle Hacker mit moderaten Ressourcen.

- SL 4: Schutz gegen hochmotivierte Angreifer (z. B. staatlich gelenkte Akteure) mit umfangreichen Mitteln.

Für einen KRITIS-Betreiber in der Energiebranche ist im Jahr 2026 mindestens SL 3 in den kritischen Zonen anzustreben.

Fazit: Warum Sie sich jetzt damit befassen sollten

Mit dem Aufkommen der NIS-2-Richtlinie wird der Nachweis über den Stand der Technik zur Pflicht. Die IEC 62443 liefert Ihnen genau das Framework, um gegenüber Aufsichtsbehörden nachzuweisen, dass Ihre operativen Systeme nach weltweit anerkannten Standards abgesichert sind.